Security-Daten aus z.B. SIEM-, VM- und Security-Tools

SEQiFY macht aus Integrationen steuerbares Cyberrisiko

SEQiFY verbindet Security-, IT- und Business-Systeme automatisch und verwandelt deren Daten in ein klares, verständliches und priorisiertes Cyberrisiko – ohne Agenten, ohne Komplexität.

40+

sofort verfügbare

Konnektoren

12+

Einsatzbereiche,

z. B. Supply Chain

5

Minuten für die Anbindung eines Konnektors

30

Minuten für die

ersten Risikodaten

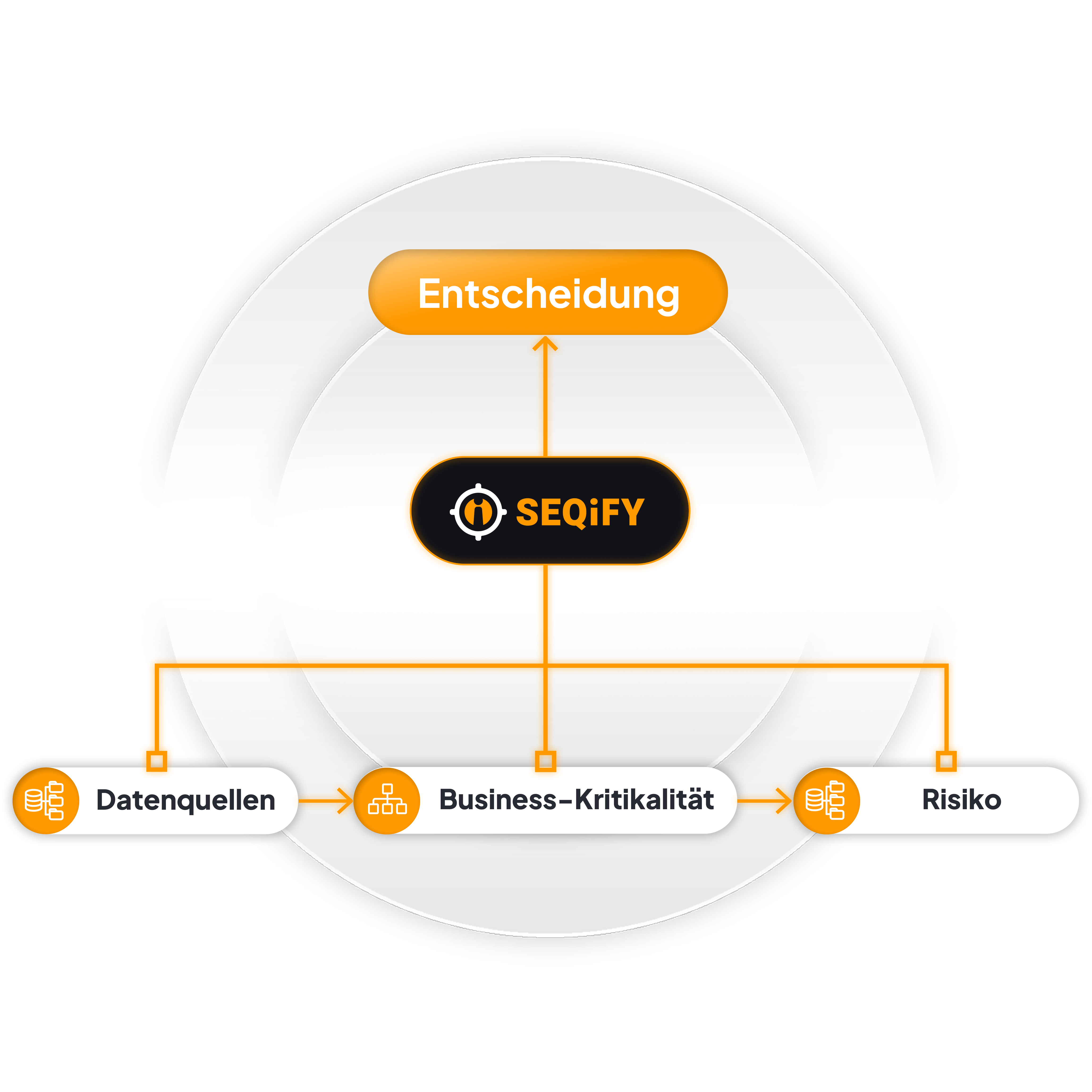

Integrationen, die Risiken verbinden – nicht nur Daten sammeln

SEQiFY nutzt Integrationen nicht als reine Datenquellen, sondern als Grundlage für kontextbasierte Risikobewertung.

Technische, organisatorische und geschäftliche Informationen werden automatisch zusammengeführt, normalisiert und priorisiert – zu einem einheitlichen Cyberrisikobild, das zeigt, wo Handeln den größten Effekt hat.

Organisatorische Daten aus IT- und Governance-Systemen

Geschäftsdaten wie Kritikalität, Prozesse und Assets

Das Ergebnis sind priorisierte Risiken statt isolierter Findings – und klare Entscheidungsgrundlagen für Security, IT und Management.

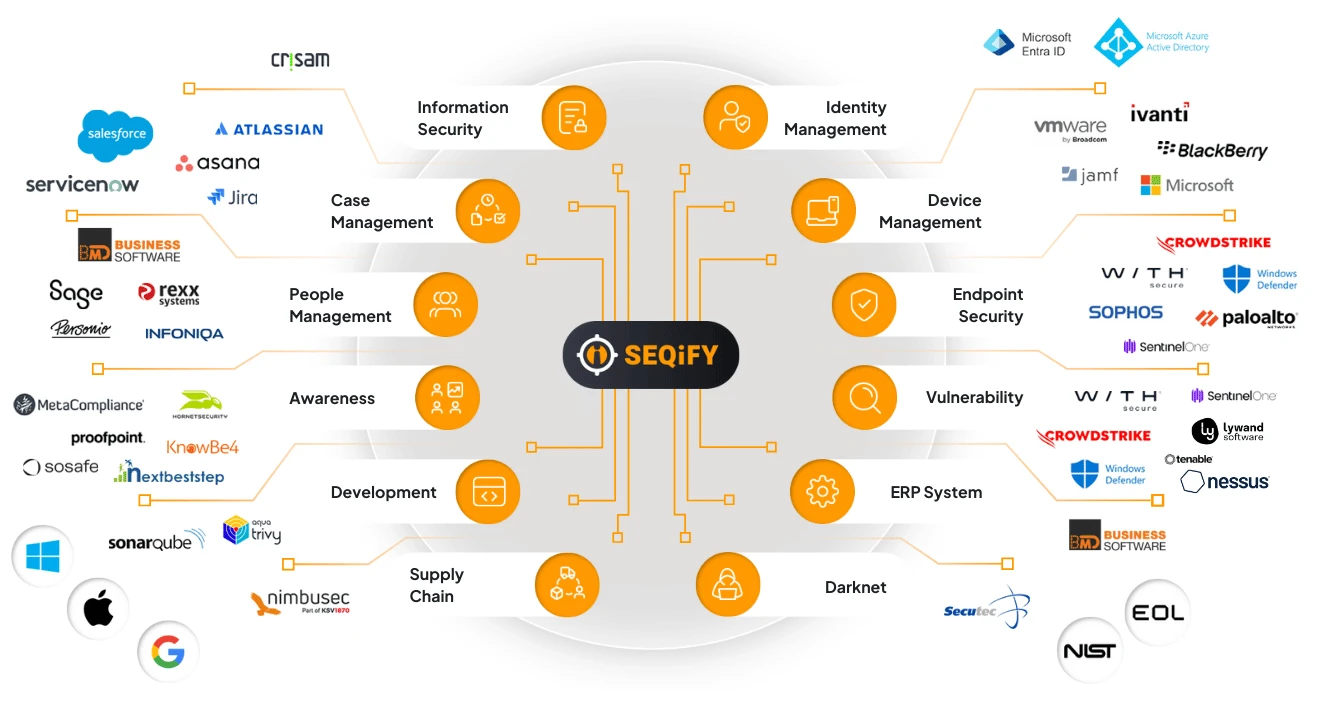

40+ sofort verfügbare Integrationen – für Security, IT und Business.

SEQiFY verbindet die wichtigsten Security-, IT- und Business-Systeme in einem einheitlichen Risikobild.

Daten aus Lieferketten, HR, SIEM, VM, Endpoint, Cloud, Identity, CMDB, Softwareenticklung und Geschäftsprozessen werden automatisch normalisiert, korreliert und priorisiert.

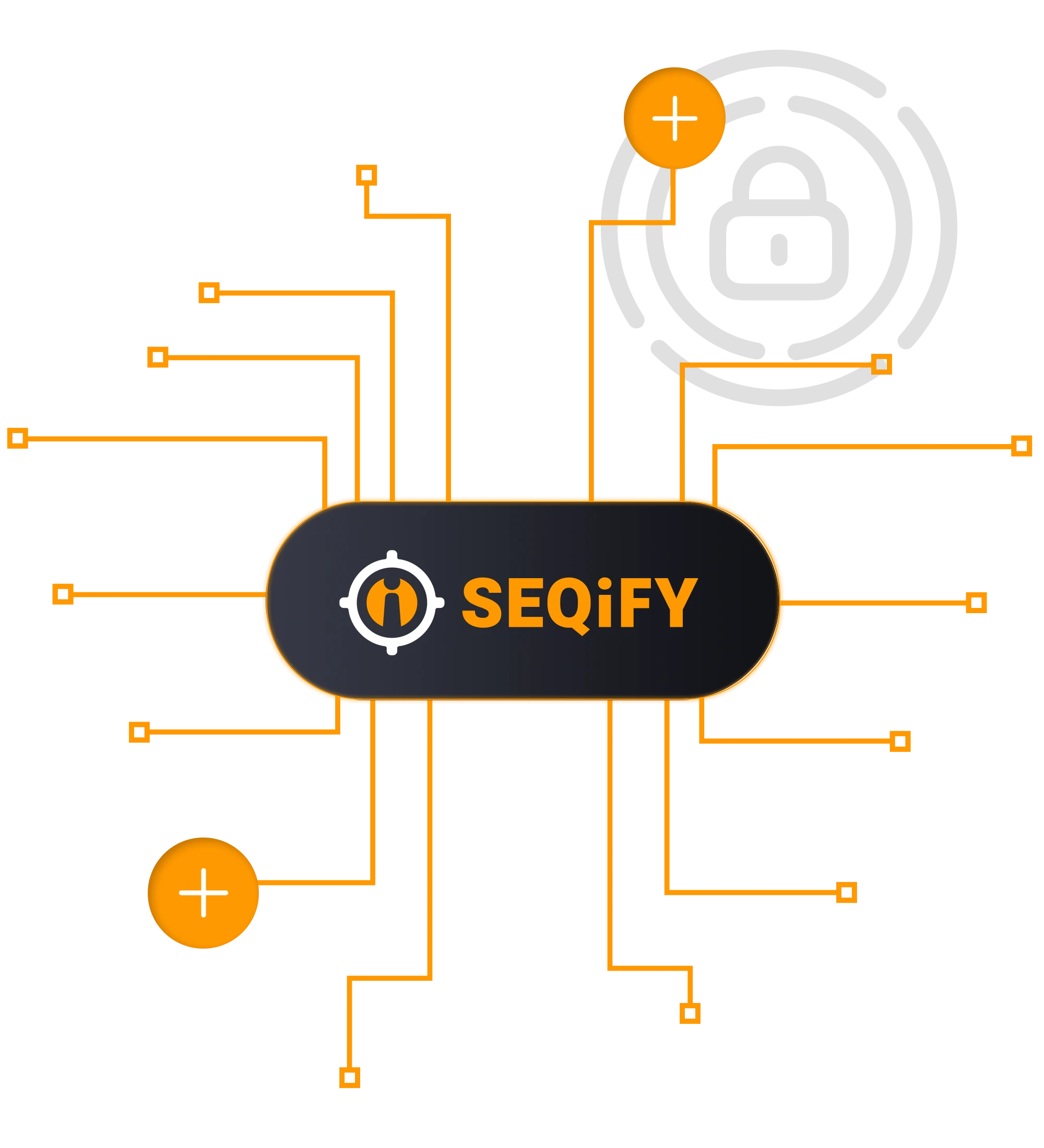

Neue Konnektoren in 14 Tagen

flexibel, schnell, agentenlos.

Die SEQiFY Konnektor-Technologie ermöglicht die rasche und sichere Einbindung neuer Systeme. Damit wächst SEQiFY mit Ihrer Infrastruktur – und macht Ihre bestehenden Security-Investitionen wertvoller.

SEQiFY benötigt keine Agenten, keine Sensoren und keine aufwendigen Integrationsprojekte.

Die Plattform nutzt standardisierte Schnittstellen und kann neue Quellen in wenigen Tagen anbinden – auch individuelle Systeme in Unternehmen.

Ihre Vorteile:

Schnelle Integration neuer Datenquellen (ca.14 Tage)

Anbindung individueller Systeme und Eigenentwicklungen

Zero Agents & Zero Deployment Pain

Sichere Datenübernahme durch standardisierte Schnittstellen

Volle Erweiterbarkeit – ohne Vendor Lock-in

Neue Angriffsvektoren, neue Systeme, neue regulatorische Anforderungen - SEQiFY wächst mit.

Ihr Plattform bleibt aktuell, ohne monatelange Integrationsprojekte.

Unsere Standard Konnektoren

von Microsoft über Tenable und Qualys bis zu Jira, ServiceNow, Identity-Systemen, CMDBs und Cloud-Diensten uvm.

Jeder Konnektor liefert nicht nur Daten, sondern Risikokontext.

→ SEQiFY nutzt die Informationen, um technische, organisatorische und geschäftliche Zusammenhänge abzubilden und daraus ein priorisiertes Cyberrisikobild zu erzeugen.

CrowdStrike Falcon

Endpoint-Findings & Exploit-Signale zentral bewertet

CrowdStrike Falcon

Alle relevanten Schwachstellen- und Threat-Daten fließen automatisch in SEQIFY ein und werden über Systeme hinweg priorisiert.

Nessus (Tenable Nessus)

Schwachstellen aus Nessus im Unternehmenskontext

Nessus (Tenable Nessus)

SEQIFY übernimmt Nessus-Scannergebnisse inklusive CVEs, Exploitability und Patch-Informationen und macht daraus ein priorisiertes, nachvollziehbares Risiko-Bild über alle Assets hinweg.

Jira Cloud by Atlassian

Nahtlose Ticket-Übergabe aus SEQIFY

Jira

Findings und Maßnahmen werden automatisiert oder manuell als Ticket an Jira übergeben und laufend mit Status, Kommentaren und SLA-Informationen abgeglichen – vollständig nachvollziehbar.

Jira Data Center by Atlassian

Nahtlose Ticket-Übergabe aus SEQIFY

Jira

Findings und Maßnahmen werden automatisiert oder manuell als Ticket an den On-Prem-Service von Jira übergeben und laufend mit Status, Kommentaren und SLA-Informationen abgeglichen – vollständig nachvollziehbar.

Nimbusec (KSV1870)

Lieferkettenrisiken zentral sichtbar

Nimbusec (KSV1870)

Übersichtliche Darstellung des Cyberrisikos von Lieferanten für eine klare, priorisierte Sicht auf Supply-Chain-Risiken.

Microsoft Azure AD (Entra ID)

Anomalien & Sign-In-Risiken sofort sichtbar

Microsoft Azure AD (Entra ID)

Auf einen Blick erkennen, wo Risiken durch Failed Logins oder ungewöhnliche Aktivitäten entstehen.

Microsoft Active Directory

Identitäts- & Zugriffsrisiken aus AD zentral gebündelt

Microsoft Active Directory

Automatischer Synch von Benutzern, Gruppen, Berechtigungen und sicherheitsrelevanten Events mit SEQIFY für Verarbeitung von veralteten Berechtigungen oder Misskonfigurationen.

Microsoft Defender for Business

Sicherheitsrelevante Events aus Microsoft Defender in SEQiFY

Microsoft Defender for Business

Kritische Risiken über Windows-, Mac- und Linux-Clients werden mit weiteren Daten angereichert und priorisiert und transparent in SEQiFY dargestellt.

SentinelOne Singularity

Autonomer Schutz trifft zentrale Risikosicht

SentinelOne Singularity

Automatische Übernahme von Bedrohungen und Endpoint-Statusdaten in SEQIFY für eine vollständige, risikobasierte Übersicht über alle Endpoints.

WithSecure Elements

EPP & EDR Daten zentral gebündelt

WithSecure Elements

Automatische Übernahme von Endpoint-Status und EDR-Analysen in SEQiFY. Risiken aus Windows-, Mac- und Linux-Umgebungen werden einheitlich bewertet – ohne manuellen Aufwand.

Sophos Intercept X

Endpoint-Risiken in Echtzeit

Sophos Intercept X

Alle sicherheitsrelevanten Daten automatisch in SEQIFY – vom Endpoint-Status bis zu erkannten Bedrohungen. Risiken werden konsolidiert dargestellt und in Echtzeit bewertet.

Palo Alto Cortex XDR

Threat- und Endpoint-Daten zentral bewertet

Palo Alto Cortex XDR

SEQIFY übernimmt automatisch Alerts, Schwachstellen und Gerätedaten wie ungeschützte, isolierte oder veraltete Endpoints sowie Incidents und führt sie zu klar priorisierten Risiken zusammen.

Microsoft Endpoint Management (Intune)

Zentrale Übersicht über mobile & verwaltete Endgeräte

Microsoft Endpoint Management (Intune)

SEQIFY übernimmt automatisch Inventar-, Konfigurations- und Risikodaten für eine einheitliche Risikosicht über alle mobilen Geräte und verwalteten Clients – inklusive Priorisierung und Risikostatus.

Ivanti EPMM (vormals MobileIron)

Mobile-Risiken sauber konsolidiert

Ivanti EPMM (vormals MobileIron)

Automatisierte Übernahmen von Device-Infos, Compliance-Informationen, Policies und sicherheitsrelevante Events. Risiken werden zentral bewertet und über Geräteklassen hinweg priorisiert.

BlackBerry UEM

Zentrale Sichtbarkeit von Risiken zu mobilen Devices

BlackBerry UEM

SEQIFY importiert automatisch Sicherheitsrichtlinien, Compliance-Zustände, Geräteinventar und relevante Risiko-Events für eine konsolidierte, risikobasierte Übersicht über alle verwalteten mobilen Endgeräte.

VmWare Workspace One (MDM)

Geräte-Compliance und Risiken auf einen Blick

VmWare Workspace One (MDM)

Integration von Geräteinventar, Compliance-Policies, Konfigurationsdaten und sicherheitsrelevanten Ereignissen in SEQiFY für klare Priorisierung über Betriebssysteme hinweg.

Jamf

Apple-Geräte sicher & transparent verwalten

Jamf

SEQIFY empfängt automatisch Geräte-, Compliance- und Sicherheitsdaten aus Jamf und konsolidiert alle Risiken rund um macOS- und iOS-Geräte.

Proofpoint Awareness Training

Phishing-Risiken & Trainingsfortschritt zentral sichtbar

Proofpoint Awareness Training

Automatisierte Übernahme von Ergebnissen aus Phishing-Simulationen und Trainingsfortschritten als Basis für eine klare Bewertung des Mitarbeiter-Risikos.

KnowBe4 Awareness Training

Verständliche Übersicht zum Mitarbeiter-Risiko

KnowBe4 Awareness Training

Trainingsdaten, Simulationsergebnisse und Verhaltensmetriken fließen automatisiert zu SEQIFY ein und ermöglichen ein erweitertes Risikobild des Unternehmens.

SoSafe Awareness Training

Phishing-Gefährdungen und Awareness-Level im Überblick

SoSafe Awareness Training

SEQIFY übernimmt SoSafe-Trainingsdaten und Simulationsergebnisse, bündelt sie zentral und zeigt sofort, wo Mitarbeiter als Risikofaktor wirken.

MetaCompliance Awareness

Trainingsstatus und Sicherheitsverhalten auf einen Blick

MetaCompliance Awareness

Mit der MetaCompliance-Anbindung werden Schulungsstände, Policy-Acknowledgements und risikorelevante Metriken automatisch in SEQIFY dargestellt und transparent bewertet.

Hornetsecurity Awareness

Mitarbeiter-Awareness messbar gemacht

Hornetsecurity Awareness

SEQIFY übernimmt automatisch Trainings- und Phishing-Simulationsdaten aus Hornetsecurity. Die konsolidierte Risikosicht zeigt sofort, wo organisatorische Schwachstellen bestehen.

nextbeststep

Awareness-Risiken messbar gemacht

nextbeststep

SEQIFY importiert Kennzahlen wie überfällige Trainings, ungeschulte Benutzer, Phishing-Klicks, geöffnete Anhänge und gemeldete oder ignorierte Phishing-Versuche – klar bewertet und risikoorientiert dargestellt.

Personio Core HR

On- und Offboarding-Risiken in Echtzeit

Personio Core HR

SEQIFY importiert automatisch Mitarbeiterprofile und Statusänderungen aus Personio. Dadurch werden Offboarding-Lücken, Risk Accounts und kritische Berechtigungen sofort sichtbar.

Sage DPW

Saubere Erfassung von Zu- & Abgängen

Sage DPW

Personaländerungen, organisatorische Zuordnungen und relevante HR-Daten fließen automatisiert zu SEQIFY – für ein aktuelles und verlässliches Risikobild.

Infoniqa PEOPLE

Risikorelevante HR-Daten automatisiert erfassen

Infoniqa PEOPLE

SEQIFY synchronisiert den Mitarbeiterstatus direkt aus Infoniqa PEOPLE und zeigt sofort auf, wo durch Mitarbeiter-Austritt ungenutzte Accounts bestehen.

Rexx Systems HR

Risiko durch Mitarbeiter-Fluktuation

Rexx Systems HR

SEQIFY erfasst in Echtzeit alle relevanten Personalbewegungen – von Neueintritten bis zu Austritten – und macht daraus klare, priorisierte Risiken im Kontext Ihrer IT- und Systemlandschaft.

BMD Business Software

Personalbewegungen automatisch im Risikokontext

BMD Business Software

SEQIFY übernimmt Zu- und Abgänge, Rollenänderungen und relevante Personaldaten und macht Offboarding-Lücken oder Risiken durch Mitarbeiter sofort als potenzielle Risiken sichtbar.

Lywand

Vulnerability-Findings automatisch konsolidiert

Lywand

SEQIFY übernimmt Schwachstellen und Statusdaten direkt aus Lywand und stellt sie priorisiert im Risikokontext dar – inklusive Informationen zu verfügbaren Fixes und Updates.

CrowdStrike Falcon

Endpoint-Findings & Exploit-Signale zentral bewertet

CrowdStrike Falcon

Alle relevanten Schwachstellen- und Threat-Daten fließen automatisch in SEQIFY ein und werden über Systeme hinweg priorisiert.

Nessus (Tenable Nessus)

Schwachstellen aus Nessus im Unternehmenskontext

Nessus (Tenable Nessus)

SEQIFY übernimmt Nessus-Scannergebnisse inklusive CVEs, Exploitability und Patch-Informationen und macht daraus ein priorisiertes, nachvollziehbares Risiko-Bild über alle Assets hinweg.

Trivy

Container- & Code-Schwachstellen klar bewertet

Trivy

SEQIFY übernimmt automatisch risikorelevante Daten aus Trivy und führt sie zu priorisierten Risiken für Ihre Build- und Deployment-Prozesse zusammen.

SonarQube

Code-Qualität & Sicherheitsrisiken zentral sichtbar

SonarQube

SEQIFY importiert Findings zu Code Smells, Sicherheitslücken, technischen Schulden und Compliance-Verstößen aus SonarQube und bewertet sie im Risikokontext Ihrer Eigenentwicklungen.

Jira Cloud by Atlassian

Nahtlose Ticket-Übergabe aus SEQIFY

Jira

Findings und Maßnahmen werden automatisiert oder manuell als Ticket an Jira übergeben und laufend mit Status, Kommentaren und SLA-Informationen abgeglichen – vollständig nachvollziehbar.

Jira Data Center by Atlassian

Nahtlose Ticket-Übergabe aus SEQIFY

Jira

Findings und Maßnahmen werden automatisiert oder manuell als Ticket an den On-Prem-Service von Jira übergeben und laufend mit Status, Kommentaren und SLA-Informationen abgeglichen – vollständig nachvollziehbar.

Salesforce

Risiko-Findings in bestehende Workflows integrieren

Salesforce

SEQIFY übergibt sicherheitsrelevante Tasks direkt an Salesforce Workflows. Fortschritt, Status und SLA-Updates fließen zurück und bleiben zentral sichtbar.

Asana

Findings direkt als Tickets übergeben

Asana

SEQIFY erstellt automatisiert auf Basis von Regeln Aufgaben in Asana, inklusive Priorität, Kontext und Verantwortlichen zur weiteren Nachverfolgung.

ServiceNow

Priorisierte Cyberrisiken direkt als Tickets

Kritische Risiken können automatisch in priorisierte Tickets überführt, Verantwortlichkeiten klar zugewiesen und Fortschritte transparent dokumentiert werden.

So erhalten Sie weitere Konnektoren

Die drei Wege zu neuen Integrationen

SEQiFY wächst mit Ihrer Infrastruktur. Dank der modularen Konnektor-Technologie können wir neue Datenquellen in wenigen Tagen anbinden – und auch komplexe Unternehmenssysteme integrieren.

Standard-Konnektoren sofort nutzen

Über 40 Systeme sind direkt verfügbar und können ohne Projektaufwand aktiviert werden.

Ideal für gängige Security-, IT- und Identity-Plattformen.

Neue Konnektoren in 10–14 Tagen

Benötigen Sie einen zusätzlichen Datenanschluss?

Unsere flexible Konnektor-Engine ermöglicht die Entwicklung und Bereitstellung neuer Integrationen innerhalb weniger Tage.

Vorteile:

Schnelle Time-to-Value

Keine komplexen Deployments

Keine Agenten

Minimale Mitarbeit der Kundenseite

Wiederverwendbare, robuste Architektur

Individuelle Unternehmenssysteme integrieren

SEQiFY kann auch interne Prozesse, proprietäre Anwendungen oder Legacy-Systeme sicher anbinden.

Ideal für:

Branchenlösungen

selbst entwickelte Tools

Prozess-/Workflow-Systeme

kritische Geschäftsplattformen

interne Asset- oder Risikodatenbanken

Mit SEQiFY bleiben Sie technologisch flexibel –

ohne Vendor-Lock-in und ohne Integrationsprojekte.

SEQiFY schließt die Lücke zwischen SIEM, VM und GRC.

SIEM → liefert Events

❌ aber kein Geschäftsrisiko

VM → liefert CVEs

❌ aber keine Priorisierung nach Business-Impact

GRC → liefert Kontrollen

❌ aber keine Verbindung zur technischen Realität

SEQiFY verbindet technische Daten, Bedrohungsdaten, Geschäftsdaten zu einem Risikobild.

SEQiFY ist die Risikobild Ebene über SIEM, VM und GRC.

Durch Integrationen verbindet SEQiFY technische, organisatorische und geschäftliche Informationen zu einem priorisierten Risikobild, das alle Beteiligten verstehen.

SEQiFY vereint die Stärken bestehender Tools – und schließt die Lücke dazwischen.

| Systemtyp | Was es liefert | Was fehlt | Was SEQiFY daraus macht |

|---|---|---|---|

SIEM |

Events & Logs |

Business-Kontext, Priorisierung |

Kontextualisierte Risikorelevanz |

VM Tools |

Schwachstellen (CVEs) |

Geschäftsrelevanz, Threat-Intel |

Risikopriorisierung nach Impact |

GRC |

Policies & Controls |

Technische Realitätsprüfung |

Kontrollwirkung & Risikoableitung |

Häufige Fragen zum Thema Konnektoren

Hier finden Sie Antworten auf häufig gestellte Fragen rund ums Thema Konnektoren. Ihre Frage ist nicht dabei? Kontaktieren Sie uns einfach!

Wie lange dauert es, einen Konnektor einzurichten?

Ein Konnektor ist anhand der in SEQiFY verfügbaren Guides in wenigen Minuten eingerichtet und sofort startklar.

Muss ich Systeme umbauen oder zusätzliche Agenten installieren?

Nein. Die Konnektoren arbeiten agentenlos und fügen sich nahtlos in Ihre bestehende Infrastruktur ein.

Kann ich eigene Systeme oder Datenquellen anbinden?

Ja. Neben den verfügbaren Standard-Konnektoren können bei Bedarf auch individuelle Integrationen umgesetzt werden. Gerne prüfen wir die Möglichkeiten für Sie.