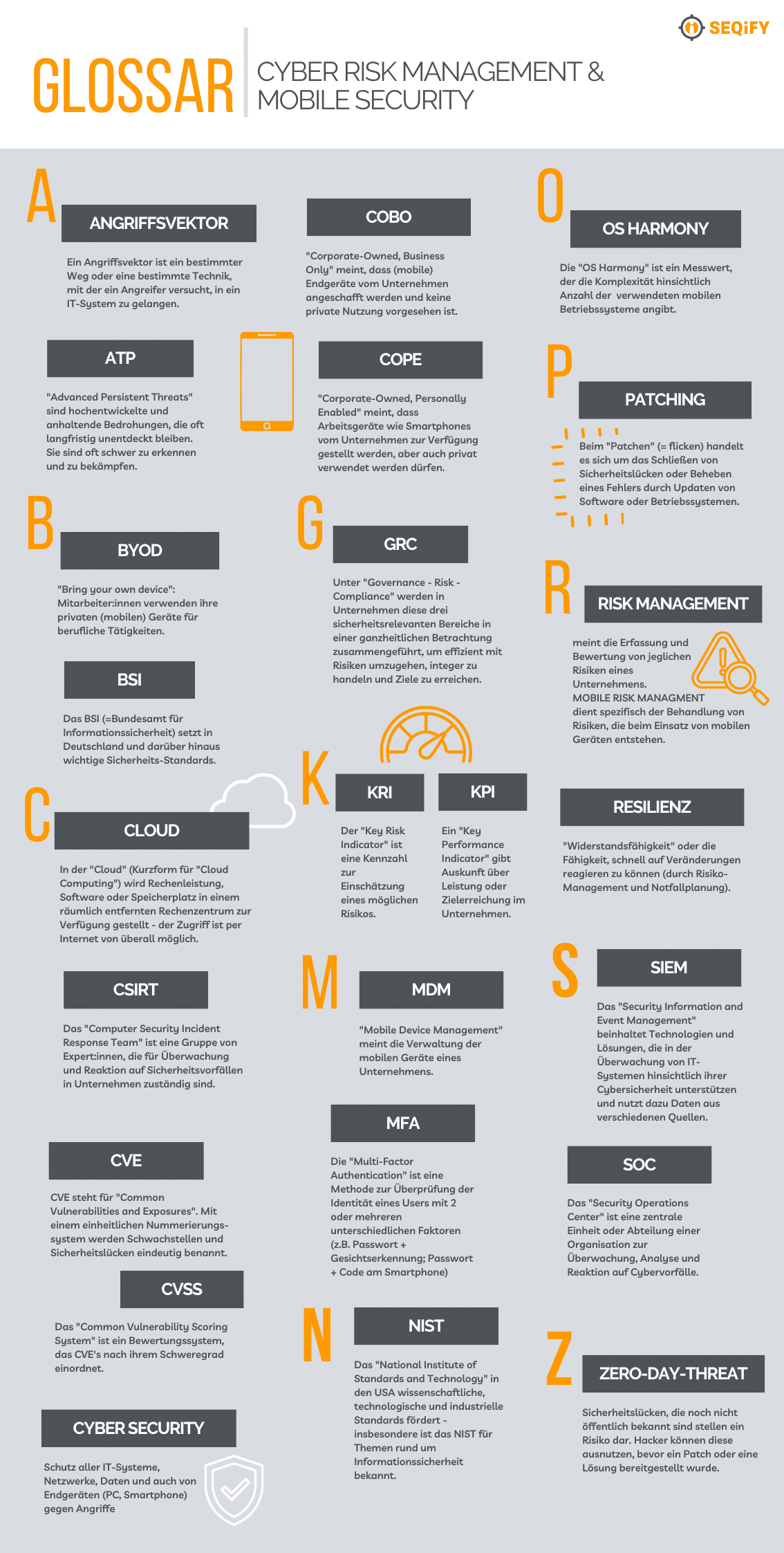

Glossar zu Cyber Risk Management und Cybersecurity

A

Angriffsvektor

Ein Angriffsvektor ist ein bestimmter Weg oder eine bestimmte Technik, mit der ein Angreifer versucht, in ein IT-System zu gelangen.

ATP

„Advanced Persistent Threats“ sind hochentwickelte und anhaltende Bedrohungen, die oft langfristig untentdeckt bleiben. Sie sind oft schwierig zu erkennen und zu bekämpfen.

B

BYOD

= „Bring your own device“: Mitarbeiter:innen verwenden ihre (privaten) Geräte für berufliche Tätigkeitenn – meist Smartphones oder auch Notebooks.

BSI

Das BSI (=Bundesamt für Informationssicherheit) setzt in Deutschland und darüber hinaus wichtige Sicherheits-Standards.

C

Cloud

Die „Cloud“ als Kurzform für „Cloud Computing“ meint, dass Rechenleistung, Software oder Speicherplatz in einem räumlich entfernten Rechenzentrum zur Verfügung gestellt wird. Der Zugriff ist per Internet von überall möglich.

CSIRT

Das „Computer Security Incident Response Team“ ist eine Gruppe von Expert:innen, die für Überwachung und Reaktion auf Sicherheitsvorfällen in Unternehmen zuständig sind.

CVE

CVE steht für „Common Vulnerabilities and Exposures“ (auf deutsch: häufige Schwachstellen und Anfälligkeiten). Mit einem einheitlichen Nummerierungssystem werden Schwachstellen und Sicherheitslücken eindeutig benannt und fortlaufend kategorisiert.

CVSS

Das „Common Vulnerability Scoring System“ ist ein Bewertungssystem, das CVE's nach Höhe des Schweregrades einordnet und wesentliche Merkmale der Schwachstelle darstellt. Der numerische Wert des CVSS kann in eine qualitative Darstellung umgewandelt werden (z. B. niedrig, mittel, hoch und kritisch). Obwohl sich das CVSS meist auf die CVE-Liste bezieht, existieren diese beiden Systeme unabhängig voneinander.

Cyber Security

Unter diesem weitreichenden Begriff wird der Schutz aller IT-Systeme, Netzwerke und Daten sowie auch von mit dem Internet verbundenen Endgeräten (PC, Smartphone) gegen Angriffe verstanden.

COBO

„Corporate-Owned, Business Only“ meint, dass (mobile) Endgeräte vom Unternehmen angeschafft werden und keine private Nutzung vorgesehen ist.

COPE

„Coporate-Owned, Personally Enabled“ meint, dass Arbeitsgeräte wie Smartphones vom Unternehmen zur Verfügung gestellt werden, die private Nutzung aber erlaubt ist.

G

GRC

Die drei sicherheitsrelevanten Bereiche „Governance, Risk & Compliance“ werden in Unternehmen in einer gesamtheitlichen Betrachtung zusammengeführt, um effizient mit Risiken umzugehen, integer zu handeln und Ziele zu erreichen.

K

KRI

Ein „Key Risk Indicator“ ist eine Kennzahl zur Einschätzung eines möglichen Risikos.

KPI

Ein „Key Performance Indicator“ gibt Auskunft über Leistung oder Zielerreichung im Unternehmen.

M

MDM

„Mobile Device Management“ meint die Verwaltung der mobilen Geräte eines Unternehmens.

MFA

Die „Multi-Factor Authentication“ ist eine Methode zur Überprüfung der Identität eines Users mit 2 oder mehreren unterschiedlichen Faktoren (z.B. Passwort + Gesichtserkennung; Passwort + Code am Smartphone)

MRM

Unter „Mobile Risk Management“ wird der Umgang speziell mit Risiken, die sich durch die Nutzung von mobilen Geräten ergeben, verstanden.

N

NIST

Das „National Institute of Standards and Technology“ in den USA wissenschaftliche, technologische und industrielle Standards fördert – insbesondere ist das NIST für Themen rund um Informationssicherheit bekannt.

O

OS Harmony

Die „OS Harmony“ ist ein Messwert, der die Komplexität hinsichtlich Anzahl der verwendeten mobilen Betriebssystem angibt.

P

Patching

Beim „Patchen“ (=flicken) handelt es sich um das Schließen von Sicherheitslücken oder Beheben eines Fehlers durch Updaten von Software oder Betriebssystemen.

R

Risk Management

Darunter wird die Erfassung und Bewertung von jeglichen Risiken eines Unternehmens verstanden. „Mobile Risk Management“ dient spezifisch der Behandlung von Risiken, die beim Einsatz von mobilen Geräten entstehen.

Resilienz

Resilienz ist allgemein die „Widerstandsfähigkeit“ bzw. die Fähigkeit, auf Veränderungen schnell reagieren zu können. In Unternehmen kann Resilienz z.B. durch Risikomanagement und Notfallplanung verbessert werden.

S

SIEM

Das „Security Information and Event Management“ beinhaltet Technologien und Lösungen, die in der Überwachung von IT-Systemen hinsichtlich ihrer Cybersicherheit unterstützen und nutzt dazu Daten aus verschiedenen Quellen.

SOC

Das „Security Operations Center“ ist eine zentrale Einheit oder Abteilung einer Organisation zur Überwachung, Analyse und Reaktion auf Cybervorfälle.

V

Vulnerability

Die Vulnerability (deutsch „Verwundbarkeit“) meint Sicherheitslücken in Unternehmensnetzwerken, die von Angreifern ausgenutzt werden können.

Z

Zero-Day-Attacke

Angreifer nutzen eine gerade erst bekannt gewordene Sicherheitslücke aus, noch bevor diese geschlossen werden konnte.